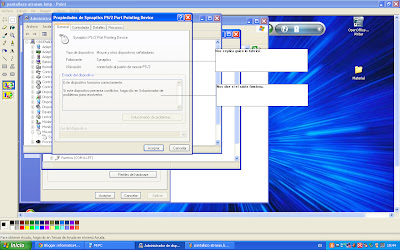

Editor gráfico

Programa que se utiliza para crear, modificar, retocar, manipular y guardar imágenes.

ºTIPOS DE GRÁFICOS

-Mapas de bits (Píxeles)

BMP,JPEG,GIF,TIFF.

-Vectoriales

Xcf,cdr...

ºTIPOS DE PROGRAMAS DE TRATAMIENTO GRÁFICO

-Programas de dibujo

Paint,Corel,... OpenOffice Draw

-Programas de ilustración

Para tratamiento de fotos,Photoshop,GIMP

-Aplicación de presentación

Powerpoint, Gráfica

-Programas de animación

Flash

-Software Cad

Autocad

martes, 4 de diciembre de 2012

martes, 20 de noviembre de 2012

Deberes.

1. ¿Cuál es a tu juicio la finalidad del uso de las redes informáticas?

Conecta ordenadores y otros equipos informáticos entre sí, con el fin de compartir información y recursos.

3. Mira la tabla de velocidades de conexión que tienes aquí y calcula cuanto tiempo tardaríamos en enviar un archivo de 512 MB (Megabytes) a través de cada uno de los siguientes sistemas de conexión.

Conecta ordenadores y otros equipos informáticos entre sí, con el fin de compartir información y recursos.

2. ¿Qué ventajas tiene usar ordenadores en red, frente al trabajo aislado?

Compartir datos y recursos rápidamente.

Medio

Nombre

Medio

|

Nombre

|

Tipo de transmisión

|

Velocidad de transmisión

|

Distancia

|

Por cable

|

Pares trenzados

|

Señales eléctricas

|

Hasta 1 Gb/s

|

<100 m

|

Fibra óptica

|

Haz de luz

|

Hasta 1 Tb/s

|

< 2 Km

| |

Sin cable

|

Wi-Fi

|

Ondas electromagnéticas

|

Hasta 108 Mb/s

|

< 30 m

|

Bluetooth

|

Ondas electromagnéticas

|

Hasta 3 Mb/s

|

< 10 m

|

a) Tamaño del archivo en bits.

b) Pares trenzados.0.5

c) Fibra óptica 0,5

d) Wi-Fi4,75

e) Bluetooth 170

4. ¿Qué es el OUI de una tarjeta de red?

Es un número de 24 bits comprado a la Autoridad de Registro del instituto de ingenieria electrica y electronica.

5.Entra en la página http://standards.ieee.org/develop/regauth/oui/public.html y averigua los OUI (los tres primeros bytes de sus tarjetas de red) de los dispositivos de red de los fabricantes:

a) Adlink : 00-30-64

b) 3Com : 00-01-02

c) Intel : 00-01-2A

6. Ejecuta la instrucción getmac en la línea de comandos (cmd) para averiguar la dirección MAC de tu tarjeta de red.

a) Direcciones MAC

00-A0D1-A2-DB-54

b) Con los tres primeros bytes averigua el fabricante de la tarjeta en la misma página que antes

00-A0-D1

Inventec corporation

c) ¿Por qué no puede haber 2 dispositivos con el mismo MAC? Razona la respuesta.

Porque sino se confundirian.

7 ¿Cuáles son a tu juicio las ventajas e inconvenientes de las redes inalámbricas frente a las redes por cable?

Una red inalámbrica es más cómoda y útil, pero también hay la posibilidad de perder la conexión y de que te vaya algo más lento.

8. Indica cuáles son los elementos básicos que forman la red wi-fi.

Targeta de red, medios de transmisión, cable coaxional, cable trenzado, stp, ftp, fibra óptica, monomodo, multimodo y conectores.

9.La interconexión de equipos en red sigue unas normas que se basan en el modelo OSI. Busca en la página web http://es.wikipedia.org/wiki/Modelo_OSI información relacionada con dicho modelo, así como los niveles OSI que conforman la red, y anota cuáles son.

Dispositivos móviles

Dispositivos móviles => Permiten la computación móvil.

- Portatiles

- Dispositivos de mano : PDA,tablets,móviles

- Dispositivos insertados en aparatos : vehículos ,electrodomésticos..

- Hacer un listado de aparatos que incorporen dispositivos insertados.

Ejemplo => coche.

Protección de la Red inálambrica

- Cambiar la contraseña por defecto del router.

- Usar la encriptación wep/wpa

- Filtrado de direcciones MAC

- Otros..

EJERCICIO:

Explicar la diferencia entre el cifrado WEP y WPA.

WEP : Especialmente para las aplicaciones o programas que almacenan información valiosa, WEP cifra los datos en su red de forma que solo el destinatario deseado pueda acceder a ellos. Los cifrados de 64 y 128 bits son dos niveles de seguridad WEP.

Cuanto más larga sea la clave,más fuerte sera el cifrado.

WPA: Emplea el cifrado de clave dinámico , lo que significa que la clave está cambiando constantemente y hacen que las incursiones en la red inalámbrica sean más difíciles que con WEP.

WPA está considerado como uno de los más altos niveles de seguridad inalámbrica para su red.

jueves, 15 de noviembre de 2012

Tipos de conexión inalámbrica

Tipos de conexión inalámbrica

- Redes WIFI : es un mecanismo de conexión de dispositivos electrónicos de forma inalámbrica. Su nombre es una abreviatura de Wireless Fidelity (Fidelidad inalámbrica).

- Redes WIMAX : es una norma de transmisión de datos que utiliza las ondas de radio en las frecuencias de 2,3 a 3,5 Ghz.

- Redes AD-HOC : es una red inalámbrica descentralizada. La red es ad hoc porque cada nodo está preparado para reenviar datos a los demás y la que los router llevan a cabo esa función. También difiere de las redes inalámbricas convencionales en las que un nodo especial, llamado punto de acceso, gestiona las comunicaciones con el resto de nodos.

- Comunicación WAP :Permiten comunicarse mediante un telefono

- Redes por infrarrojos :Permite la comunicacion entre dos modos,.

- Blue tooth : es una especificación industrial que posibilita la transmisión de voz y datos entre diferentes dispositivos mediante un enlace por radiofrecuencia.

Servicios de internet

- Navegación : es una aplicación que opera a través de Internet, interpretando la información de archivos y sitios web para que estos puedan ser leídos

- Correo electrónico:es un servicio de red que permite a los usuarios enviar y recibir mensajes y archivos rápidamente mediante sistemas de comunicación electrónicos.

- FTP: Permite transferir archivos hacia un servidor web.

- Grupos de noticias : son un medio de comunicación en el cual los usuarios leen y envían mensajes textuales a distintos tablones distribuidos entre servidores con la posibilidad de enviar y contestar a los mensajes.

- Chat y videoconferencia (IRC) : Es una herramienta que permite comunicarnos en tiempo real

- Otros: Telnet : es el nombre de un protocolo de red a otra máquina para manejarla remotamente como si estuviéramos sentados delante de ella. También es el nombre del programa informático que implementa el cliente.

- Redes WIFI : es un mecanismo de conexión de dispositivos electrónicos de forma inalámbrica. Su nombre es una abreviatura de Wireless Fidelity (Fidelidad inalámbrica).

- Redes WIMAX : es una norma de transmisión de datos que utiliza las ondas de radio en las frecuencias de 2,3 a 3,5 Ghz.

- Redes AD-HOC : es una red inalámbrica descentralizada. La red es ad hoc porque cada nodo está preparado para reenviar datos a los demás y la que los router llevan a cabo esa función. También difiere de las redes inalámbricas convencionales en las que un nodo especial, llamado punto de acceso, gestiona las comunicaciones con el resto de nodos.

- Comunicación WAP :Permiten comunicarse mediante un telefono

- Redes por infrarrojos :Permite la comunicacion entre dos modos,.

- Blue tooth : es una especificación industrial que posibilita la transmisión de voz y datos entre diferentes dispositivos mediante un enlace por radiofrecuencia.

Servicios de internet

- Navegación : es una aplicación que opera a través de Internet, interpretando la información de archivos y sitios web para que estos puedan ser leídos

- Correo electrónico:es un servicio de red que permite a los usuarios enviar y recibir mensajes y archivos rápidamente mediante sistemas de comunicación electrónicos.

- FTP: Permite transferir archivos hacia un servidor web.

- Grupos de noticias : son un medio de comunicación en el cual los usuarios leen y envían mensajes textuales a distintos tablones distribuidos entre servidores con la posibilidad de enviar y contestar a los mensajes.

- Chat y videoconferencia (IRC) : Es una herramienta que permite comunicarnos en tiempo real

- Otros: Telnet : es el nombre de un protocolo de red a otra máquina para manejarla remotamente como si estuviéramos sentados delante de ella. También es el nombre del programa informático que implementa el cliente.

martes, 13 de noviembre de 2012

Punto de acceso

Permite conectar una red inalámbrica con una red cableada. Se conecta al hub o al switch.

Ejercicio :

Diseñar una red con acceso a internet formada por 10 pc´s y 3 portátiles.

Ejercicio :

Diseñar una red con acceso a internet formada por 10 pc´s y 3 portátiles.

jueves, 8 de noviembre de 2012

martes, 6 de noviembre de 2012

CONCEPTOS BÁSICOS SOBRE REDES

Mensaje

Emisor---------------> Receptor

Medio

- Protocolo. TCP/IP

- Dirección : Cuatro números entre 0 y 255 que identifican los diferentes elementos de la red

Ejemplo: 198 . 0 . 254 . 006

Conjunto de ordenadores conectados entre sí de manera que pueden compartir :

- Datos : ficheros

- Recursos : impresora

RED

- Ordenadores

- Tarjetas de red

- Cableado

- Software de red

- Hub / switch

Diferencia entre un Hub y un switch

Al Switch se le denomina puente multipuerto, así como el hub se denomina repetidor multipuerto.La diferencia entre el hub y el switch es que los switches toman decisiones basándose en las direcciones MAC y los hubs no toman ninguna decisión. Como los switches son capaces de tomar decisiones, así hacen que la LAN sea mucho más eficiente. Los switches hacen esto "conmutando" datos sólo desde el puerto al cual está conectado el host correspondiente.En conclusión La diferencia entre un hub y un switch está dada por lo que sucede dentro de cada dispositivo.

- Ordenadores : O ordenador é un sistema dixital con tecnoloxía microelectrónica, capaz de procesar datos a partir dun grupo de instrucións denominado programa.

- Tarjetas de Red : es un periférico que permite la comunicación con aparatos conectados entre si y también permite compartir recursos entre dos o más computadoras.

- Cableado :

Software de red : permite la interconexión de ordenadores para poder acceder a los servicios y recursos. Al igual que un equipo no puede trabajar sin un sistema operativo, una red de equipos no puede funcionar sin un sistema operativo de red. Si no se dispone de ningún sistema operativo de red, los equipos no pueden compartir recursos y los usuarios no pueden utilizar estos recursos..

Tipos de redes según su tamaño :

LAN => Red de área local.

WAN => Red de área extensa.

Diferencias entre internet , intranet y extranet :

Con Internet un gran número de personas pueden comunicarse con el mundo exterior ,para reunir información o para negocios , mientras que intranet es una red de ordenadores privados que utiliza tecnología de internet para compartir de forma segura cualquier información o programa del sitema operativo para evitar que cualquier usuario de internet puede entrar. Mientras que extranet es una red privada virtual que utiliza protocolos de internet para compartir de forma segura parte de la informacion u operacion propia, se puede decir que es parte de la intranet de una organizacion que se extiende a usuarios fuera de ella,tiene unacceso semiprivado,para acceder a ella tiene que formar parte de la empresa.

Equipos en una red

Servidores: Proporcionan servicios a los demás ordenadores de la red, correo, impresión, ...

Clientes: Trabajan de forma autónomas y acceden a la red para solicitar o compartir recursos.

Clientes: Trabajan de forma autónomas y acceden a la red para solicitar o compartir recursos.

jueves, 25 de octubre de 2012

- Buscar en wikipedia información sobre el programa

º Spybot-Search and destroy.

-¿Para que sirve? Elimina Malware, Spyware, Adware.

-¿Quien lo creó? Empezo a desarrollarse en el 2000.

-¿Cuanto cuesta? Es gratis.

- ¿Qué es el PHISING? Buscar un ejemplo. Es un delito informático que consiste en hacerse pasar por una entidad financiera por ejemplo y pedir numeros de cuenta etc., al ser una pagina importante deberia tener un candadito en la dirección y éstas no las tienen, también suele tener algun cambio en el nombre que pasa desapercibido.

º Spybot-Search and destroy.

-¿Para que sirve? Elimina Malware, Spyware, Adware.

-¿Quien lo creó? Empezo a desarrollarse en el 2000.

-¿Cuanto cuesta? Es gratis.

- ¿Qué es el PHISING? Buscar un ejemplo. Es un delito informático que consiste en hacerse pasar por una entidad financiera por ejemplo y pedir numeros de cuenta etc., al ser una pagina importante deberia tener un candadito en la dirección y éstas no las tienen, también suele tener algun cambio en el nombre que pasa desapercibido.

miércoles, 24 de octubre de 2012

martes, 23 de octubre de 2012

Seguridad informática

Sistemas seguros

Protección:

-Hardware

-Software

-Datos

Amenazas:

-Personas

-Amenazas lógicas

-Amenazas físicas

Medidas de seguridad

-Activas

-Pasivas

Virus: es un malware que trata de alterar el funcionamiento del ordenador.

Gusanos: es un virus que se propaga de ordenador a ordenador sin ayuda.

Troyanos: es un programa malicioso que viene escondido en otro inofensivo, tiene distintas tareas. Backdoors: puertas traseras creadas para acceder a un programa.

Adware: es un programa que descarga publicidad de internet mientras se utiliza el mismo o despues de instalarlo.

Pop-Ups:

Intrusos, Hacker, Cracker, Keylogger

Spam: Se trata de hacer publicidad con continuos comentarios en un blog ageno, correos a todos los contactos, no parar de publicar comentarios sobre información tuya en una cuenta de youtube por ejemplo que sea muy conocida.

Spyware: Es un virus espía que recolecta información.

Dialer: Altera la tarifa telefónica para pagar mas al mes

Bug: Son interferencias o un malfuncionamiento del sistema

Exploit: Es una secuencia de comandos con el fin de causar un error o un fallo en alguna aplicación.

Jokes: Es un virús que no deja ejecutarse, hasta que desactives el antivirus, para luego controlar todo lo de el ordenador

Hoaxes: Son cadenas de mensajes que se reenvian y te pueden hacer ganar dinero.

Sistemas seguros

Protección:

-Hardware

-Software

-Datos

Amenazas:

-Personas

-Amenazas lógicas

-Amenazas físicas

Medidas de seguridad

-Activas

-Pasivas

Virus: es un malware que trata de alterar el funcionamiento del ordenador.

Gusanos: es un virus que se propaga de ordenador a ordenador sin ayuda.

Troyanos: es un programa malicioso que viene escondido en otro inofensivo, tiene distintas tareas. Backdoors: puertas traseras creadas para acceder a un programa.

Adware: es un programa que descarga publicidad de internet mientras se utiliza el mismo o despues de instalarlo.

Pop-Ups:

Intrusos, Hacker, Cracker, Keylogger

Spam: Se trata de hacer publicidad con continuos comentarios en un blog ageno, correos a todos los contactos, no parar de publicar comentarios sobre información tuya en una cuenta de youtube por ejemplo que sea muy conocida.

Spyware: Es un virus espía que recolecta información.

Dialer: Altera la tarifa telefónica para pagar mas al mes

Bug: Son interferencias o un malfuncionamiento del sistema

Exploit: Es una secuencia de comandos con el fin de causar un error o un fallo en alguna aplicación.

Jokes: Es un virús que no deja ejecutarse, hasta que desactives el antivirus, para luego controlar todo lo de el ordenador

Hoaxes: Son cadenas de mensajes que se reenvian y te pueden hacer ganar dinero.

jueves, 11 de octubre de 2012

Realizar una tabla con diferentes tipos de archivos, indicando su extensión.

_________________________________________________

PROGRAMAS__________________ Exe, com, DLL, BAT

IMÁGENES____________________ JPG, bmp, GIF

VÍDEO________________________ AVI,

SONIDO______________________ WMA,

WEB__________________________

TEXTO________________________ txt, org,

_________________________________________________

_________________________________________________

PROGRAMAS__________________ Exe, com, DLL, BAT

IMÁGENES____________________ JPG, bmp, GIF

VÍDEO________________________ AVI,

SONIDO______________________ WMA,

WEB__________________________

TEXTO________________________ txt, org,

_________________________________________________

martes, 9 de octubre de 2012

jueves, 4 de octubre de 2012

Utilidades

Utilidades:

-Accesorios -> Bloc de notas, Calculadora...

-Preferencias de sistema -> Personalizar

-Herramientas de administración -> Configuración y mantenimiento del sistema

-Accesorios -> Bloc de notas, Calculadora...

-Preferencias de sistema -> Personalizar

-Herramientas de administración -> Configuración y mantenimiento del sistema

Existen distintos tipos de sistemas operativos, por ejemplo Windows, Linux, Android, etc. Pero no nos damos cuenta de que hasta en los aparatos más cotidianos hay un sistema operativo.

Los sistemas operativos embebidos fueron creados para un sistema de computación limitado a unas pocas tareas. Normalmente no se les pueden instalar softwares a mayores.

Ejemplos de sistemas operativos embebidos:

-OS/2

Se utilizaba en los antiguos cajeros.Fue desarrollado a medias entre Microsoft e IBM. No obstante, su orientación a sistemas embebidos fue muy popular durante los 90 y hoy en día aún sigue implementado en expendedores públicos en su versión original o en la derivada, de nombre eComStation.

-Windows CE

Utilizado en videoconsolas, sistemas de navegación o en cajeros. Windows CE fue diseñado con un núcleo totalmente nuevo, distinto al del resto de sus sistemas. Actualmente ha quedado en desuso en favor de Windows XP Embedded y de Windows Embedded Standard, usados en la mayoría de cajeros y terminales públicos hoy en día.

-Windows embebbed automotive

Lo podemos encontrar en coches Fiat, Nissan o Ford.

-OSEK

Se usa en BMW, Chrysler, Opel y Renault.

-vxWorks

Utilizado en aviones, navegadores, routers, etc.

-Free BSD

Se usa para televisiones, routers, sistemas de seguridad,etc

-Theadx

Lo tienen las impresoras, modems, sondas espaciales.

-Android

La mayoria de los móviles utilizan este sistema operativo, tambien algunas lavadoras y otros utiles.

Los sistemas operativos embebidos fueron creados para un sistema de computación limitado a unas pocas tareas. Normalmente no se les pueden instalar softwares a mayores.

Ejemplos de sistemas operativos embebidos:

-OS/2

Se utilizaba en los antiguos cajeros.Fue desarrollado a medias entre Microsoft e IBM. No obstante, su orientación a sistemas embebidos fue muy popular durante los 90 y hoy en día aún sigue implementado en expendedores públicos en su versión original o en la derivada, de nombre eComStation.

-Windows CE

Utilizado en videoconsolas, sistemas de navegación o en cajeros. Windows CE fue diseñado con un núcleo totalmente nuevo, distinto al del resto de sus sistemas. Actualmente ha quedado en desuso en favor de Windows XP Embedded y de Windows Embedded Standard, usados en la mayoría de cajeros y terminales públicos hoy en día.

-Windows embebbed automotive

Lo podemos encontrar en coches Fiat, Nissan o Ford.

-OSEK

Se usa en BMW, Chrysler, Opel y Renault.

-vxWorks

Utilizado en aviones, navegadores, routers, etc.

-Free BSD

Se usa para televisiones, routers, sistemas de seguridad,etc

-Theadx

Lo tienen las impresoras, modems, sondas espaciales.

-Android

La mayoria de los móviles utilizan este sistema operativo, tambien algunas lavadoras y otros utiles.

martes, 2 de octubre de 2012

Sistema operativo

-Programa o cojunto de programas que permiten controlar los recursos del ordenador

-Funciones:

º Ejecución de programas, instalación/desinstalación, uso

º Organizar la información en carpetas

º Control de periféricos -> Teclado, pantalla....

º Control del intercambio de la información (Redes,Wifi, Bluetooth)

-Programa o cojunto de programas que permiten controlar los recursos del ordenador

-Funciones:

º Ejecución de programas, instalación/desinstalación, uso

º Organizar la información en carpetas

º Control de periféricos -> Teclado, pantalla....

º Control del intercambio de la información (Redes,Wifi, Bluetooth)

Suscribirse a:

Comentarios (Atom)

.jpg)